在当今数字化时代,网络不仅是信息流通的管道,更是企业运营、社会服务乃至国家安全的关键基础设施。网络工程师的角色早已超越了传统的路由交换配置,其核心职责之一便是构建与维护一个健壮、安全的网络体系。本文将探讨网络工程中网络安全的核心地位,并结合实际应用案例进行分析。

一、网络工程与网络安全的融合:不可分割的一体两面

网络工程的经典定义是规划、设计、实施、运维和管理网络系统的过程。一个仅追求连通性和性能,却忽视安全的网络,如同一座没有锁的宝库,危机四伏。因此,现代网络工程必须将安全理念融入其全生命周期:

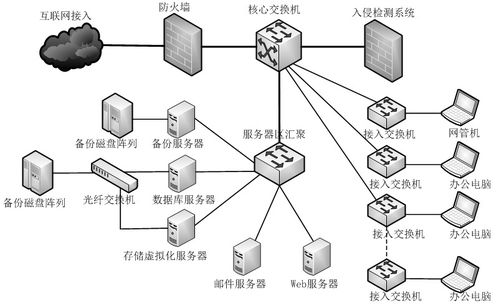

- 规划与设计阶段:引入“安全左移”思想。在网络拓扑设计之初,就需考虑安全区域划分(如DMZ隔离区)、访问控制策略、关键节点的冗余与防护。采用零信任网络架构(Zero Trust)原则,摒弃“内网即安全”的过时观念。

- 实施与部署阶段:确保网络设备(交换机、路由器、防火墙)的安全配置,如禁用不必要服务、使用强密码与密钥、启用安全协议(如SSH替代Telnet)。安全设备的部署,如下一代防火墙(NGFW)、入侵检测/防御系统(IDS/IPS),是此阶段的关键任务。

- 运维与管理阶段:这是安全防御的持续战线。包括日志审计、漏洞扫描与定期修补、访问权限的持续验证与调整、以及安全事件的监控与应急响应。

二、核心网络安全技术在网络工程中的应用

网络工程师需要熟练掌握以下安全技术并将其工程化:

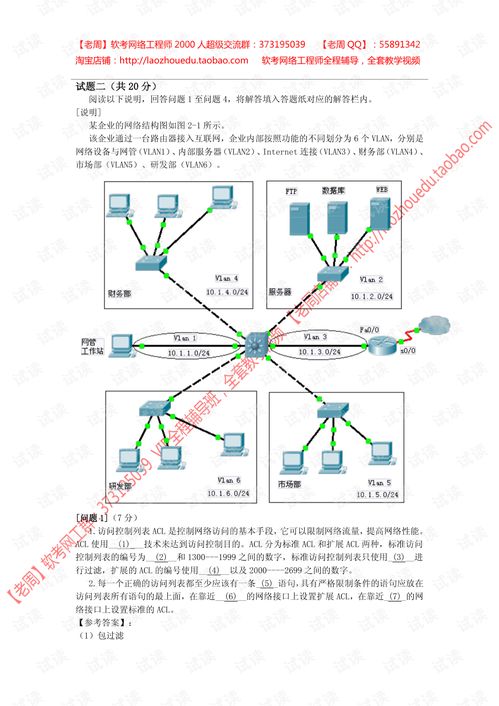

- 访问控制:通过VLAN、ACL(访问控制列表)、以及更灵活的基于身份的策略,确保最小权限原则。

- 加密技术:在网络层(IPSec)、传输层(TLS/SSL)及应用层部署加密,保障数据在传输过程中的机密性与完整性。VPN(如站点到站点VPN、远程访问VPN)是典型的加密工程应用。

- 威胁防御:部署防火墙作为网络边界守卫;利用IDS/IPS监测和阻断网络攻击;通过Web应用防火墙(WAF)保护具体的业务应用。

- 安全协议与管理:推行网络设备认证协议(如802.1X),实施安全的网络管理协议(如SNMPv3),并建立集中的安全信息与事件管理(SIEM)系统。

三、应用案例分析:从理论到实践

案例一:中型企业总部-分支机构安全互联

- 场景:一家企业总部与多个异地分支机构需要安全、稳定地互通业务数据。

- 网络工程与安全方案:

- 设计:采用“Hub-Spoke”星型拓扑,总部为核心枢纽。在总部出口部署企业级NGFW,并设立DMZ区放置对外服务器。

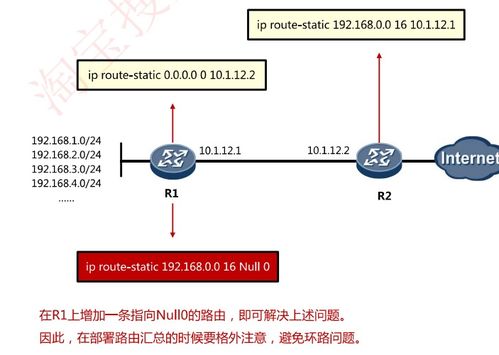

- 实施:在各分支机构路由器与总部防火墙之间建立IPSec VPN隧道,对所有站点间流量进行强加密。在总部网络内部,根据部门功能划分VLAN,并通过ACL限制横向访问。

- 运维:实施统一的设备配置管理,定期审计VPN隧道状态与日志,在总部部署日志服务器集中收集分析安全事件。

- 安全价值:以可控的成本实现了广域网通信的机密性和完整性,防止数据在公网被窃听或篡改;内部网络分段限制了潜在威胁的扩散范围。

案例二:校园网无线网络安全加固

- 场景:大学校园无线网络覆盖广,用户群体复杂(学生、教职工、访客),面临私接热点、ARP欺骗、账号盗用等风险。

- 网络工程与安全方案:

- 设计:规划多SSID策略,将网络逻辑划分为“教职工”、“学生”、“访客”等不同区域,并映射到不同的VLAN和访问策略。

- 实施:启用WPA2-Enterprise/WPA3企业级认证,对接校园统一身份认证系统(如RADIUS服务器),实现一人一账号,替代简单的预共享密钥。在无线控制器上启用客户端隔离功能(尤其在访客网络),防止用户间直接攻击。部署无线入侵检测系统(WIDS)监测伪冒AP。

- 运维:定期更新无线设备固件以修补漏洞;分析认证日志,发现异常登录行为;对访客账号实施短时效、限带宽的策略管理。

- 安全价值:实现了基于身份的精细化管理,大幅提升了认证安全性;网络逻辑隔离有效控制了风险传播;主动监测能力增强了对无线威胁的发现和响应速度。

四、与展望

对于网络工程师而言,网络安全并非一个独立的附加模块,而是贯穿于网络工程每一个环节的DNA。上述案例表明,成功的网络工程项目必然是安全性与功能性、可用性协同设计的结果。随着云网融合、物联网(IoT)、5G等技术的发展,网络边界日益模糊,攻击面持续扩大。未来的网络工程师必须不断深化对安全的理解,掌握SDN(软件定义网络)安全、云安全、态势感知等新技术,将安全能力自动化、智能化地编织进网络架构之中,从而构建出真正 resilient(具有弹性恢复能力)的网络工程杰作。